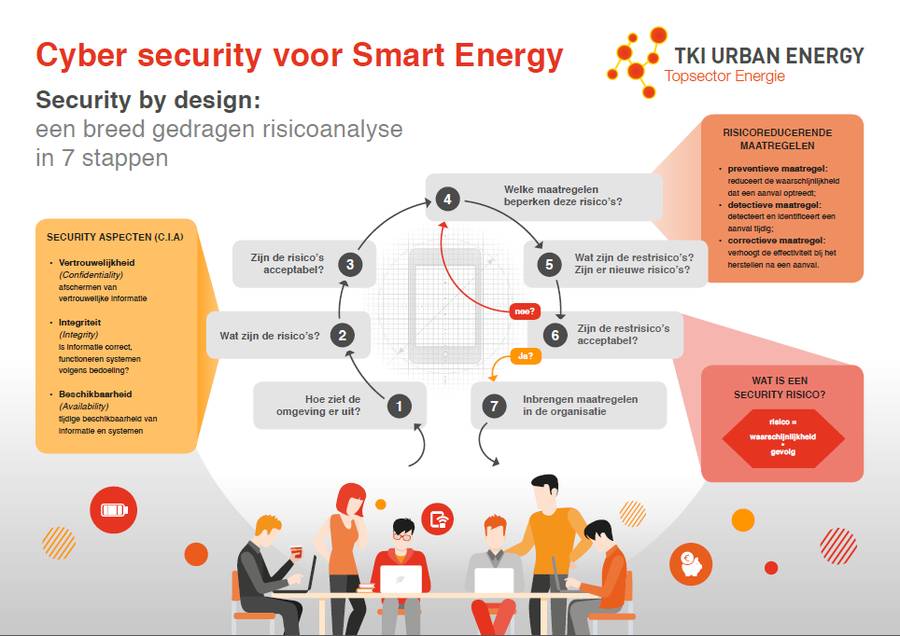

Cyber security gaat niet alleen om het beveiligen van grote systemen, maar ook van kleinere energieregelsystemen en -diensten. Omdat cyber security niet slechts de verantwoordelijkheid zou moeten zijn van de cyber securityexpert, maar ook van de directie, architecten en ontwikkelaars heeft TKI Urban Energy een handreiking laten opstellen voor experts in smart energy. De handreiking biedt een aanpak om in 7 stappen een breed gedragen risicoanalyse uit te voeren. De volgende documenten zijn ontwikkeld:

- Handreiking Cyber security for smart energy

- Template cyber security (leeg)

- Template cyber security voorbeeld HEMS

- Template cyber security voorbeeld transformatorhuis

- Risico-maatregelen lijst

In 7 stappen een breed gedragen risicoanalyse

Cyber security dient vanaf het begin van het ontwerp proces aandacht te krijgen. Achteraf ‘cyber security’ maatregelen definiëren is vaak duurder en leidt tot suboptimale oplossingen. Cyber security begint met het uitvoeren van een gedegen risicoanalyse. Vaak wordt het uitvoeren van zo’n risicoanalyse uitbesteed aan een cyber securityexpert. Hierdoor ontstaat het gevaar dat maatregelen niet voldoende aansluiten bij de eisen in de gebruiksfase, of dat er minder draagvlak is omdat het ontwerpteam onvoldoende betrokken is geweest bij de analyse.

Stap 1. Hoe ziet de omgeving er uit?

Vanuit welke (externe) bronnen kunnen bedreigingen optreden? Door te achterhalen welke verbindingen het slimme apparaat /systeem heeft met de buitenwereld, kan in kaart gebracht worden welke mogelijkheden de buitenwereld heeft om binnen te dringen.

Stap 2. Wat zijn de risico’s?

De volgende stap is het inventariseren welke kwetsbaarheden en risico’s er zijn. Zowel vanuit externe bronnen als risico’s uit het systeem zelf. Denk bij risico’s bijvoorbeeld aan bedrijfsrisico's, maar ook risico's voor consumenten of andere partijen die afhankelijk zijn van het bedrijfsmiddel.

Stap 3. Zijn de risico’s acceptabel?

De risico’s zijn vastgesteld. De analyse van de risico's maakt duidelijk of het om een acceptabel risico gaat. Het risico wordt bepaald door de waarschijnlijkheid van optreden te vermenigvuldigen met de impact bij optreden. Deze stap bepaalt voor welke risico’s maatregelen moeten worden genomen om ze te verminderen.

Stap 4. Welke maatregelen beperken deze risico’s?

Voor risico’s die niet acceptabel zijn, worden maatregelen gedefinieerd om deze (grotendeels) weg te nemen. Hierbij is het nuttig om te berekenen wat de implementatie van een voorgestelde maatregel kost. Dit bepaalt of de maatregel kosteneffectief is, dat wil zeggen, niet duurder dan de kosten die in stap 3 zijn bepaald voor schade behorend bij het betreffende risico.

Stap 5. Wat zijn de restrisico’s? Zijn er nieuwe risico’s?

In stap 5 wordt bepaald welk restrisico nog bestaat na toepassing van de gekozen maatregel(en) én welke mogelijke nieuwe risico’s geïntroduceerd worden door de gekozen maatregelen.

Stap 6. Zijn de restrisico’s acceptabel?

Net als bij stap 3 wordt ook van de restrisico’s en eventuele nieuwe risico’s bepaald of ze acceptabel zijn. Is dit niet het geval, dan dienen stap 4, 5 en 6 te worden herhaald. Net zo lang tot de restrisico’s acceptabel zijn.

Stap 7. Inbrengen van maatregelen in de organisatie

We weten welke risico’s het systeem loopt, welke maatregelen genomen moeten worden om deze risico’s te reduceren, en wat de te verwachten restrisico’s zijn. Deze analyse kan gedeeld worden om de organisatie, van directie tot ontwikkelaars, bewust te maken van de cyber securityrisico’s, mogelijkheden ze te reduceren en kosten van de benodigde maatregelen.

Wanneer is een risico acceptabel (en wanneer niet)?

Cyber security is onder te verdelen in drie aspecten: Confidentiality, Integrity en Availability (CIA). Per categorie kan worden getoetst of er sprake zijn van risico's en kwetsbaarheden. Zo kan een risico een bedrijfsrisico zijn, maar ook een risico voor partijen die afhankelijk zijn van het bedrijfsmiddel. Een bedrijfsmiddel is bijvoorbeeld informatie, een proces, een systeem of een reputatie, en heeft een waarde (meestal uitgedrukt in geld). Kwetsbaarheden zijn systeemeigenschappen die ertoe kunnen leiden dat een bedrijfsmiddel blootgesteld wordt aan iets ongewenst.

Bij een systeemaanval maakt iemand bewust gebruik van kwetsbaarheden. Hierin zijn grofweg twee werkwijzen te identificeren:

• Een gerichte aanval: de aanvaller gaat op zoek naar systemen van een specifieke organisatie, die de gewenste bedrijfsmiddelen bevatten. Is het systeem gevonden, dan wordt deze aangevallen door een breed spectrum aan potentiële kwetsbaarheden uit te proberen.

- Een gelegenheidsaanval: de aanvaller gaat op zoek naar systemen met specifieke kwetsbaarheden. Dit gebeurt meestal automatisch. Is het systeem gevonden, dan kan het aangevallen worden met een zeer grote kans van slagen.

Om te beoordelen of een risico acceptabel is, is het belangrijk een inschatting te maken van de waarschijnlijkheid dat er een aanval wordt uitgevoerd en het gevolg van deze aanval. Een risico kan vervolgens gekwantificeerd worden door de waarschijnlijkheid te vermenigvuldigen met de impact.

Maatregelen tegen onacceptabele risico's

Om een onacceptabel risico te reduceren, kunnen de volgende soorten maatregelen worden genomen:

- Preventieve maatregel: reduceert de waarschijnlijkheid dat een aanval optreedt;Voorbeeld: het gebruiken van een secure tunnel op basis van Transport Layer Security (TLS), om het afluisteren van persoonlijke gegevens tegen te gaan.

- Detectieve maatregel: detecteert en identificeert een aanval tijdig;Voorbeeld: een aanvaller kan proberen de verbinding via een lokaal wifinetwerk af te tappen met behulp van ARP-spoofing. ARP-spoofing kun je detecteren in de wifigateway. De wifigateway kan de gebruiker op de hoogte stellen van de ARP-spoofing aanval van een specifiek apparaat.

- Correctieve maatregel: verhoogt de effectiviteit bij het herstellen na een aanval.Voorbeeld: een gebruiker kan ingrijpen door het apparaat dat wordt afgetapt/afgeluisterd uit het wifinetwerk te halen.

Trends in Security by design

Cyber security is een ‘rat race’ tussen bouwers van apparatuur/software en kwaadwillenden. Deze race resulteert in steeds ingewikkeldere systemen en is voor de toekomst niet houdbaar. Veel cyber securitymaatregelen die in processen en systemen zijn ingebouwd, bestaan nu nog uit preventieve maatregelen. Steeds vaker zien we de beweging naar detectieve en correctieve maatregelen. Cyber security zal in de toekomst dan ook onderdeel zijn van de bedrijfscultuur. Securityspecialisten houden zich in toenemende mate bezig met het ontwikkelen van een visie op cyber security en het leveren van methodieken. Dit om een begrijpelijke en behapbare cyber security implementatie mogelijk te maken voor ‘gewone’ ontwikkelaars en architecten. En om het nodige draagvlak te creëren bij directies.

Het programma Digitalisering onder de Topsector Energie kijkt naar de systeemoverstijgende ontwikkelingen die nuttig zijn op het snijvlak van energie. Eén van de focusthema's van dit programma is cyber security. Op deze pagina gaan zij verder in om de huidige trends en ontwikkelingen op dit gebied.